WordPress Plugin WP GDPR Compliance grosso bug fino alla versione 1.4.2

È di pochi giorni fa la notizia di un grosso bug che sta affliggendo il plugin per WordPress WP GDPR Compliance, fino alla versione 1.4.2.

Questo plugin, che come si evince dal nome è dedicato alla GDPR del 25 maggio, presenta una criticità che consente a malintenzionati di aggiungere un utente amministratore su un sito web che utilizza questo plugin.

Ma cerchiamo di capire innanzitutto che cosa sta succedendo al plugin WP GDPR Compliance

Il bug di WP GDPR Compliance

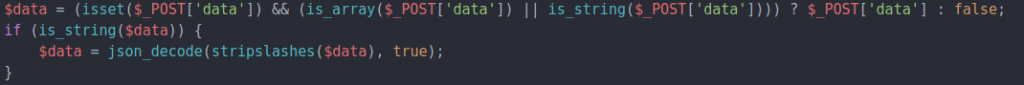

Il plugin WP GDPR Compliance gestisce alcune richieste (letteralmente “actions”) che possono essere inviate tramite la funzione admin-ajax.php di WordPress.

Queste richieste sono praticamente quelle per l’accesso e/o cancellazione ai/dei dati (GDPR), ma possono anche essere quelle dedicate alla modifica delle impostazioni del plugin, all’interno della dashboard di amministrazione di WordPress.

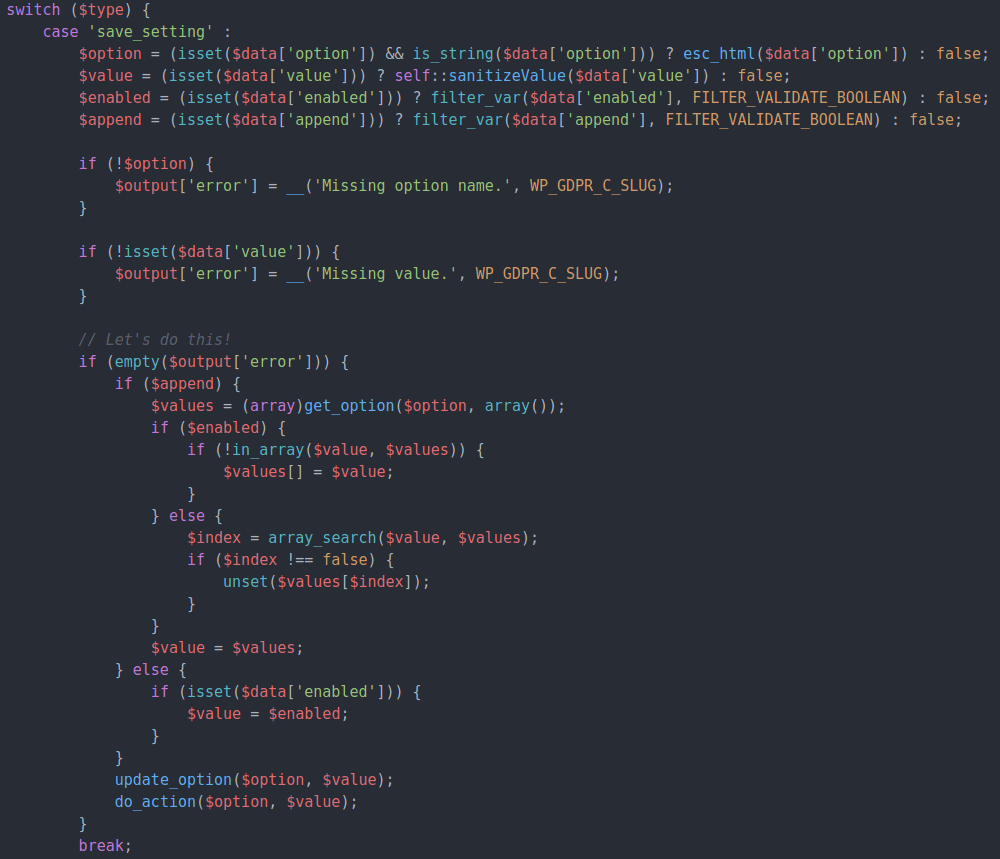

Le versioni non aggiornate di WP GDPR Compliance, fino alla versione 1.4.2 inclusa, non riescono ad effettuare dei controlli quando si eseguono queste “azioni”, come ad esempio quella “save_setting”, per apportare tali modifiche alla configurazione. Quindi, se un utente malintenzionato invia queste “opzioni” a questo endpoint, i campi di input verranno archiviati nella tabella delle opzioni del database del sito in questione.

Oltre alla memorizzazione di questi valori il plugin esegue una chiamata “do_action()”, utilizzando le due variabili $option e $value, che può essere utilizzata dagli autori di attacchi per infettare WordPress.

Vediamo che tipo di attacchi può subire il plugin e l’intera installazione di WordPress.

Più nel dettaglio

Sfruttando questa vulnerabilità, impostando l’opzione “users_can_register” su 1 e modificando lo “users_can_register default_role” dei nuovi utenti su “administrator”, gli hacker possono semplicemente compilare il modulo su /wp-login.php?action=register e accedere immediatamente a un account amministratore.

Da qui immaginate cosa potrebbero fare: installare plugin o template contenenti malware per infettare in modo più pesante il sito in questione o fare altre attività come cambiare tema di WordPress o modificare pagine e articoli.

Tra le varie segnalazioni che abbiamo trovato in giro per il web, pare che uno dei nomi utilizzati più frequentemente dagli hacker per chiamare l’utente administrator su WordPress sia t2trollherten. Quindi attenzione se trovate questo utente non desiderato tra la lista utenti di WordPress.

Conclusioni

Al momento della scoperta del bug, WP GDPR Compliance è stato rimosso dal repository ufficiale ma poi, all’uscita della versione 1.4.3, è stato reinserito perché di fatto il bug è stato risolto con il rilascio dell’aggiornamento.

Vi invitiamo dunque, se state utilizzando il plugin WP GDPR Compliance, ad aggiornare immediatamente alla nuova versione 1.4.3 per mettervi al riparo da questa minaccia.

Se non avete fatto in tempo ad aggiornare il plugin e vi ritrovate con un sito ormai compromesso, ricordiamo che il servizio di backup potrebbe aiutarvi a ritornare alla situazione iniziale.